- SRV-HQ | SRV-BR:

Cоздаём пользователя sshuser:

useradd sshuser -m -U -s /bin/bash

где:

—m — если домашнего каталога пользователя не существует, то он будет создан

—U — создаётся группа с тем же именем, что и у пользователя, и добавляет пользователя в эту группу

—s /bin/bash — задаётся имя регистрационной оболочки пользователя

Cоздаём пароль для пользователя sshuser:

passwd sshuser

после чего, дважды задаём необходимы пароль (P@ssw0rd) для пользователя:

2. Реализуем возможность запуска утилиты sudo без дополнительной аутентификации для пользователя sshuser:

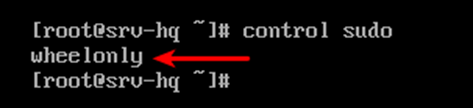

В Альт sudo используется фреймворк control, который задаёт права на выполнение команды sudo. С его помощью можно дать или отнять права на использование команды sudo.

Штатное состояние политики:

wheelonly — только пользователи из группы wheel имеют право получить доступ к команде /usr/bin/sudo

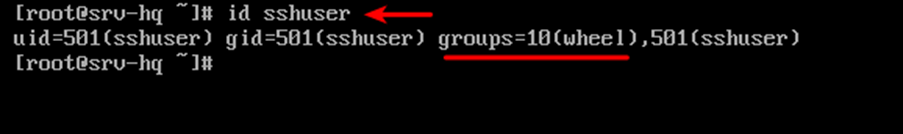

добавляем пользователя sshuser в группу wheel:

usermod -aG wheel sshuser

где:

-a — добавляет пользователя в дополнительную группу(ы). Используется только вместе с параметром -G.

Проверка

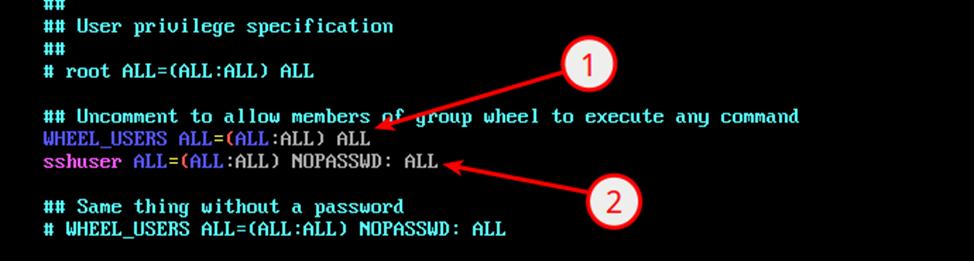

настраиваем sudo, правим конфигурационный файл /etc/sudoers:

vim /etc/sudoers

1 — разрешаем использовать sudo для всех пользователей входящих в группу wheel:

снимаем комментарий со следующей строки;

2 — разрешаем использовать sudo пользователю sshuser без дополнительной аутентификации:

добавляем следующую строку;

Проверить:

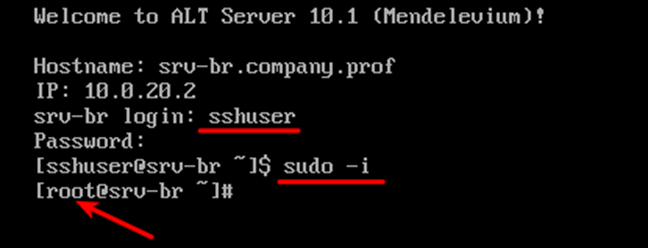

Выполнить вход под пользователем sshuser и попытаться выполнить sudo -i или иную другую команду требующую повышения привелегий до root:

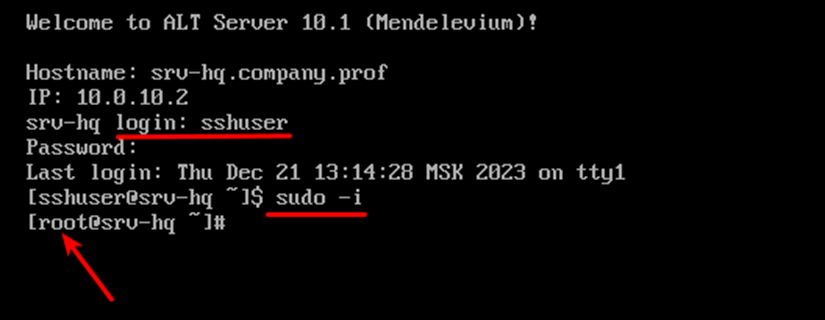

SRV-HQ:

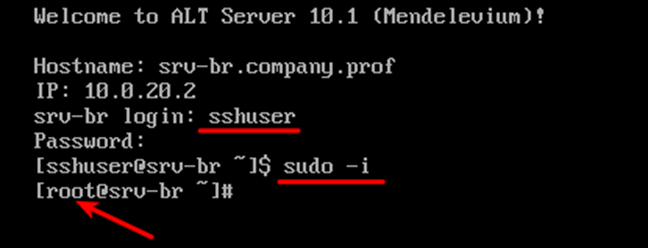

SRV-BR:

Вся последующая настройка SSH будет выполнена позднее после получения необходимых сетевых параметров для CLI-HQ по DHCP, а также сгенерированы и переданы необходимые ключи

Второй вариант настройки

Создание пользователя sshuser

adduser sshuser

passwd sshuser

P@ssw0rd

P@ssw0rd

echo "sshuser ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers

usermod -aG wheel sshuser

sudo -i

SSH

На серверах, к которым подключаемся:

mkdir /home/sshuser

chown sshuser:sshuser /home/sshuser

cd /home/sshuser

mkdir -p .ssh/

chmod 700 .ssh

touch .ssh/authorized_keys

chmod 600 .ssh/authorized_keys

chown sshuser:sshuser .ssh/authorized_keys

На машине с которого подключаемся к серверам:

ssh-keygen -t rsa -b 2048 -f srv_ssh_key

mkdir .ssh

mv srv_ssh_key* .ssh/

Конфиг для автоматического подключения .ssh/config:

Host srv-hq

HostName 10.0.10.2

User sshuser

IdentityFile .ssh/srv_ssh_key

Port 2023

Host srv-br

HostName 10.0.20.2

User sshuser

IdentityFile .ssh/srv_ssh_key

Port 2023

chmod 600 .ssh/config

Копирование ключа на удаленный сервер:

ssh-copy-id -i .ssh/srv_ssh_key.pub sshuser@10.0.10.2

ssh-copy-id -i .ssh/srv_ssh_key.pub sshuser@10.0.20.2

На сервере /etc/ssh/sshd_config:

AllowUsers sshuser

PermitRootLogin no

PubkeyAuthentication yes

PasswordAuthentication no

AuthorizedKeysFile .ssh/authorized_keys

Port 2023

systemctl restart sshd

Подключение:

ssh srv-hq