Цель этой лабораторной работы — понять, как реализовать и проверить MLS, маршрутизированные каналы EtherChannels, а также некоторые из различных функций безопасности коммутаторов серии Cisco IOS Catalyst.

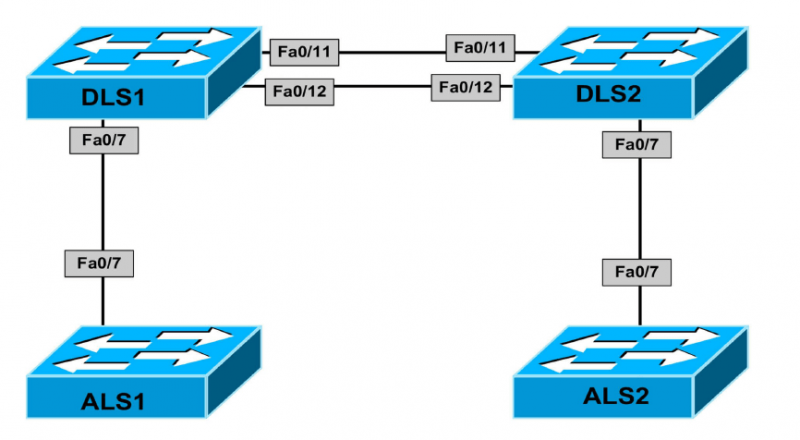

Топология лабораторной сети проиллюстрирована ниже:

Задание 1

Отключите VTP на всех коммутаторах. Все коммутаторы должны поддерживать настройку, изменение и удаление сетей VLAN.

Задание 2

Настройте следующие сети VLAN на коммутаторах:

DLS1 и ALS1: VLAN 100

DLS2 и ALS2: VLAN 200

Настройте следующие SVI на коммутаторах:

DLS1 SVI 100 — IP-адрес 100.1.1.1/30

ALS1 SVI 100 — IP-адрес 100.1.1.2/30

DLS2 SVI 200 — IP-адрес 200.1.1.1/30

ALS2 SVI 200 — IP-адрес 200.1.1.2/30

Коммутаторы ALS1 и ALS2 должны иметь точку шлюза по умолчанию для коммутаторов DLS1 и DLS2 соответственно. На коммутаторах не должно быть шлюза по умолчанию.

DLS1 и DLS2.

Задание 3

Настройте порты между коммутаторами уровня доступа и распределения как статические порты доступа. Они должны быть назначены VLAN, настроенным на коммутаторах. Настройте маршрутизируемый EtherChannel между DLS1 и DLS2. Используйте любой протокол канала. Назначьте коммутатору DLS1 IP-адрес 172.16.1.1/30 и коммутатору DLS2 IP-адрес 172.16.1.2/30.

Задание 4

Используя протокол маршрутизации по вашему выбору, настройте коммутаторы DLS1 и DLS2 так, чтобы коммутаторы ALS1 и ALS2 имели возможность IP-соединения друг с другом. Для эффективности включите CEF. Проверьте свою конфигурацию и проверьте подключение с помощью PING и Telnet.

Задание 5

На уровне VLAN реализуйте фильтрацию для VLAN 100 следующим образом:

- Отбросить все пакеты TCP

- Отбросить все пакеты UDP

- Пересылать все другие не-IP пакеты

- Пересылать все остальные IP-пакеты

На уровне VLAN реализуйте фильтрацию для VLAN 200 следующим образом:

- Перенаправить все пакеты ICMP

- Пересылать все MAC-пакеты с MAC-адреса ALS2

- Отбросить все остальные IP-пакеты

- Отбросить все остальные не-IP пакеты

Убедитесь, что вы все еще можете пинговать между коммутаторами ALS1 и ALS2; однако у вас не должно быть доступа по Telnet между коммутаторами ALS1 и ALS2. Проверьте свою конфигурацию.

Задание 6

Настройте динамическую проверку ARP для VLAN 100 таким образом, чтобы коммутатор сравнивал тело ARP на предмет недопустимых и неожиданных IP-адресов, включая 0.0.0.0, 255.255.255.255, все IP-адреса многоадресной рассылки и действительный MAC-адрес источника, и явно отклонял их. Разрешить ведение журнала для DAI. Убедитесь, что коммутатор ALS1 все еще может проверить связь с коммутатором ALS2 после этой конфигурации.

Решение

Задание 1

DLS1(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT.

DLS2(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT.

ALS1(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT.

ALS2(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT.

Задание 2

DLS1(config)#vlan 100

DLS1(config-vlan)#exit

DLS1(config)#interface vlan 100

DLS1(config-if)#ip address 100.1.1.1 255.255.255.252

DLS1(config-if)#exit

DLS2(config)#vlan 200

DLS2(config-vlan)#exit

DLS2(config)#interface vlan 200

DLS2(config-if)#ip address 200.1.1.1 255.255.255.252

DLS2(config-if)#exit

ALS1(config)#vlan 100

ALS1(config-vlan)#exit

ALS1(config)#interface vlan 100

ALS1(config-if)#ip address 100.1.1.1 255.255.255.252

ALS1(config-if)#exit

ALS1(config)#ip default-gateway 100.1.1.2

ALS2(config)#vlan 200

ALS2(config-vlan)#exit

ALS2(config)#interface vlan 200

ALS2(config-if)#ip address 200.1.1.2 255.255.255.252

ALS2(config-if)#exit

ALS2(config)#ip default-gateway 200.1.1.1

Задание 3

DLS1(config)#interface fastethernet 0/7

DLS1(config-if)#switchport access vlan 100

DLS1(config-if)#switchport mode access

DLS1(config-if)#exit

DLS1(config)#interface range fastethernet 0/11 – 12

DLS1(config-if-range)#no switchport

DLS1(config-if-range)#channel-group 1 mode active

Создание port-channel интерфейса Port-channel 1

DLS1(config-if-range)#exit

DLS1(config)#interface port-channel 1

DLS1(config-if)#ip address 172.16.1.1 255.255.255.252

DLS1(config-if)#exit

DLS2(config)#interface fastethernet 0/7

DLS2(config-if)#switchport access vlan 200

DLS2(config-if)#switchport mode access

DLS2(config-if)#exit

DLS2(config)#interface range fastethernet 0/11 — 12

DLS2(config-if-range)#no switchport

DLS2(config-if-range)#channel-group 1 mode active

Creating a port-channel interface Port-channel 1

DLS2(config-if-range)#exit

DLS2(config)#interface port-channel 1

DLS2(config-if)#ip address 172.16.1.2 255.255.255.252

DLS2(config-if)#exit

ALS1(config)#interface fastethernet 0/7

ALS1(config-if)#switchport access vlan 100

ALS1(config-if)#switchport mode access

ALS1(config-if)#exit

ALS2(config)#interface fastethernet 0/7

ALS2(config-if)#switchport access vlan 200

ALS2(config-if)#switchport mode access

Проверьте конфигурацию EtherChannel с помощью набора команд show etherchannel. Вы также можете проверить связь между коммутаторами, чтобы проверить настройки и подключение:

DLS2#show etherchannel 1 summary

Flags: D — down P — bundled in port-channel

I — stand-alone s — suspended

H — Hot-standby (LACP only)

R — Layer3 S — Layer2

U — in use f — failed to allocate aggregator

M — not in use, minimum links not met

u — unsuitable for bundling

w — waiting to be aggregated

d — default port

Number of channel-groups in use: 1

Number of aggregators: 1

Group Port-channel Protocol Ports

——+————-+————+————————————————

1 Po1(RU) LACP Fa0/11(P) Fa0/12(P)

DLS2#ping 172.16.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/3/4 ms

Задание 4

DLS1(config)#ip routing

DLS1(config)#ip cef

DLS1(config)#router eigrp 1

DLS1(config-router)#network 0.0.0.0 255.255.255.255

DLS1(config-router)#no auto-summary

DLS1(config-router)#exit

DLS2(config)#ip routing

DLS2(config)#ip cef

DLS1(config)#router eigrp 1

DLS1(config-router)#network 0.0.0.0 255.255.255.255

DLS1(config-router)#no auto-summary

DLS1(config-router)#exit

Используйте соответствующие команды для проверки правильности работы выбранного протокола маршрутизации.

DLS1#show ip eigrp neighbors

EIGRP-IPv4:(1) neighbors for process 1

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 172.16.1.2 Po1 13 00:06:37 4 300 0 2

DLS1#show ip route eigrp

200.1.1.0/30 is subnetted, 1 subnets

D 200.1.1.0 [90/15616] via 172.16.1.2, 00:01:15, Port-channel1

Use the show ip cef command to view FIB information and entries:

DLS1#show ip cef detail

IPv4 CEF is enabled and running

VRF Default:

17 prefixes (17/0 fwd/non-fwd)

Table id 0

Database epoch: 0 (17 entries at this epoch)

0.0.0.0/0, epoch 0, flags default route handler

no route

0.0.0.0/32, epoch 0, flags receive

Special source: receive

receive

100.1.1.0/30, epoch 0, flags attached, connected, cover dependents, need deagg

Covered dependent prefixes: 4

need deagg: 3

notify cover updated: 1

attached to Vlan100

100.1.1.0/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 100.1.1.0/30

Interface source: Vlan100

receive for Vlan100

100.1.1.1/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 100.1.1.0/30

Interface source: Vlan100

receive for Vlan100

100.1.1.2/32, epoch 0, flags attached

Adj source: IP adj out of Vlan100, addr 100.1.1.2 01D83DC0

Dependent covered prefix type adjfib cover 100.1.1.0/30

attached to Vlan100

100.1.1.3/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 100.1.1.0/30

Interface source: Vlan100

receive for Vlan100

172.16.1.0/30, epoch 0, flags attached, connected, cover dependents, need deagg

Covered dependent prefixes: 4

need deagg: 3

notify cover updated: 1

attached to Port-channel1

172.16.1.0/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 172.16.1.0/30

Interface source: Port-channel1

receive for Port-channel1

172.16.1.1/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 172.16.1.0/30

Interface source: Port-channel1

receive for Port-channel1

172.16.1.2/32, epoch 0, flags attached

Adj source: IP adj out of Port-channel1, addr 172.16.1.2 01D83F40

Dependent covered prefix type adjfib cover 172.16.1.0/30

attached to Port-channel1

172.16.1.3/32, epoch 0, flags receive

Dependent covered prefix type cover need deagg cover 172.16.1.0/30

Interface source: Port-channel1

receive for Port-channel1

200.1.1.0/30, epoch 0

nexthop 172.16.1.2 Port-channel1

224.0.0.0/4, epoch 0

Special source: drop

drop

224.0.0.0/24, epoch 0, flags receive

Special source: receive

receive

240.0.0.0/4, epoch 0

Special source: drop

drop

255.255.255.255/32, epoch 0, flags receive

Special source: receive

receive

Наконец, используйте простой эхо-запрос, чтобы проверить соединение между коммутаторами ALS1 и ALS2:

ALS1#ping 200.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.1.1.2, timeout is 2 seconds:

..!!!

Success rate is 60 percent (3/5), round-trip min/avg/max = 1/3/4 ms

И наконец, соединение по Telnet между коммутаторами:

ALS1#telnet 200.1.1.2

Trying 200.1.1.2 … Open

Password required, but none set

[Connection to 200.1.1.2 closed by foreign host]

ALS1#

Задание 5

Эта задача требует небольшого размышления. При настройке VACL, если настроенная карта VLAN имеет условие соответствия для типа пакета, который может быть или IP или MAC, и пакет не соответствует типу, то по умолчанию пакет отбрасывается. Однако, если в карте VLAN для этого типа пакета нет условия соответствия и не указано действие, пакет пересылается. Эта задача выполняется следующим образом:

DLS1(config)#ip access-list extended ALLOW-TCP

DLS1(config-ext-nacl)#permit tcp any any

DLS1(config-ext-nacl)#exit

DLS1(config)#ip access-list extended ALLOW-UDP

DLS1(config-ext-nacl)#permit udp any any

DLS1(config-ext-nacl)#exit

DLS1(config)#vlan access-map VLAN-100 10

DLS1(config-access-map)#match ip address ALLOW-TCP

DLS1(config-access-map)#action drop

DLS1(config-access-map)#exit

DLS1(config)#vlan access-map VLAN-100 20

DLS1(config-access-map)#match ip address ALLOW-UDP

DLS1(config-access-map)#action drop

DLS1(config-access-map)#exit

DLS1(config)#vlan access-map VLAN-100 30

DLS1(config-access-map)#action forward

DLS1(config-access-map)#exit

DLS1(config)#vlan filter VLAN-100 vlan-list 100

Конфигурация VACL на коммутаторе DLS2 следует аналогичной логике. Чтобы определить MAC-адрес коммутатора ALS1, просто используйте команду show arp на коммутаторе DLS2.

DLS2(config)#ip access-list extended ALLOW-ICMP

DLS2(config-ext-nacl)#permit icmp any any

DLS2(config-ext-nacl)#exit

DLS2(config)#mac access-list extended SWITCH-ALS2

DLS2(config-ext-macl)#permit host 0009.b79f.7d80 any

DLS2(config-ext-macl)#exit

DLS2(config)#vlan access-map VLAN-200 10

DLS2(config-access-map)#match ip address ALLOW-ICMP

DLS2(config-access-map)#action forward

DLS2(config-access-map)#exit

DLS2(config)#vlan access-map VLAN-200 20

DLS2(config-access-map)#match mac address SWITCH-ALS2

DLS2(config-access-map)#action forward

DLS2(config-access-map)#exit

DLS2(config)#vlan filter VLAN-200 vlan-list 200

После завершения проверьте конфигурацию VACL коммутатора с помощью команды show vlan access—map и show vlan filter на коммутаторах DLS1 и

DSL2. Результат выполнения команды show vlan access—map показан ниже:

DLS2#show vlan filter

VLAN Map VLAN-200 is filtering VLANs:

200

Результат выполнения команды show vlan filter показан ниже:

DLS2#show vlan access-map

Vlan access-map “VLAN-200” 10

Match clauses:

ip address: ALLOW-ICMP

Action:

forward

Vlan access-map “VLAN-200” 20

Match clauses:

mac address: SWITCH-ALS2

Action:

forward

Затем убедитесь, что коммутаторы уровня доступа ALS1 и ALS2 все еще могут пинговать друг друга:

ALS1#ping 200.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.1.1.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Наконец, убедитесь, что соединение по Telnet больше не работает из-за примененного VACL:

ALS1#telnet 200.1.1.2

Trying 200.1.1.2 …

% Connection timed out; remote host not responding

ALS1#

Задание 6

Динамическая проверка ARP (DAI) зависит от записей в базе данных привязки DHCP Snooping для проверки привязки IP-адресов к MAC-адресам во входящих запросах ARP и ответах ARP. Однако, когда DHCP Snooping отключен или в средах без DHCP, вы должны использовать ARP ACL, чтобы разрешать или запрещать пакеты. Первая часть этой задачи влечет за собой настройку ARP ACL для коммутатора ALS1 в VLAN 100. Это выполняется следующим образом:

DLS1(config)#arp access-list VLAN-100-DAI-ACL

DLS1(config-arp-nacl)#permit ip host 100.1.1.2 mac host 0007.8432.dd00 log

DLS1(config-arp-nacl)#exit

DLS1(config)#ip arp inspection filter VLAN-100-DAI-ACL vlan 100 static

DLS1(config)#ip arp inspection vlan 100

DLS1(config)#ip arp inspection vlan 100 logging acl-match matchlog

ПРИМЕЧАНИЕ. Дополнительное ключевое слово static используется для обработки неявных отклонений в ARP ACL как явных отклонений и для отбрасывания пакетов, которые не соответствуют никаким предыдущим пунктам в ACL.

Вторая часть задачи — настроить интерфейс на DLS1, который подключен к ALS1, как ненадежный (что означает, что пакеты проверяются DAI). Кроме того, задача требует сравнения недействительных и неожиданных IP-адресов, включая 0.0.0.0, 255.255.255.255, все IP-адреса многоадресной рассылки и исходные MAC-адреса. Эта задача выполняется следующим образом:

DLS1(config)#ip arp inspection validate ip src-mac

Используйте команды show ip arp Inspection для проверки вашей конфигурации:

DLS1#show ip arp inspection vlan 100

Source Mac Validation : Enabled

Destination Mac Validation : Disabled

IP Address Validation : Enabled

Vlan Configuration Operation ACL Match Static ACL

—- ————- ——— ——— ———-

100 Enabled Active VLAN-100-DAI-ACL Yes

Vlan ACL Logging DHCP Logging Probe Logging

—- ———— ———— ————-

100 Acl-Match Deny Off

Наконец, убедитесь, что коммутатор ALS1 может по-прежнему пинговаться с коммутатором ALS2, используя простую команду проверки связи:

ALS1#ping 200.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.1.1.2, timeout is 2 seconds:

!!!!!

Вы можете проверить свою конфигурацию, изменив MAC-адрес SVI 100 на коммутаторе ALS1, а затем попытаться проверить связь с коммутатором ALS2. Это выполняется следующим образом:

ALS1(config)#int vlan 100

ALS1(config-if)#mac-address 0009.b79f.7d80

ALS1(config-if)#end

ALS1#sh run int vlan 100

Building configuration…

Current configuration : 110 bytes

!i

nterface Vlan100

mac-address 0009.b79f.7d80

ip address 100.1.1.2 255.255.255.252

no ip route-cache

end

ALS1#ping 200.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.1.1.2, timeout is 2 seconds:

…..

Success rate is 0 percent (0/5)

На коммутаторе DLS1 используйте команду show ip arp inspection для просмотра статистики отброшенных пакетов:

DLS1#show ip arp inspection

Source Mac Validation : Enabled

Destination Mac Validation : Disabled

IP Address Validation : Enabled

Vlan Configuration Operation ACL Match Static ACL

—- ————- ——— ——— ———-

100 Enabled Active VLAN-100-DAI-ACL Yes

Vlan ACL Logging DHCP Logging Probe Logging

—- ———— ———— ————-

100 Acl-Match Deny Off

Vlan Forwarded Dropped DHCP Drops ACL Drops

—- ——— ——- ———- ———

100 0 12 0 12

Vlan DHCP Permits ACL Permits Probe Permits Source MAC Failures

—- ———— ———— ————- ——————-

100 0 0 0 0

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

—- —————— ———————- ———————

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

—- —————— ———————- ———————

100 0 0 0

Когда вы измените MAC-адрес SVI 100 на ALS1 обратно на тот, который должен быть, вы также увидите статистику по перенаправленным пакетам:

DLS1#show ip arp inspection

Source Mac Validation : Enabled

Destination Mac Validation : Disabled

IP Address Validation : Enabled

Vlan Configuration Operation ACL Match Static ACL

—- ————- ——— ——— ———-

100 Enabled Active VLAN-100-DAI-ACL Yes

Vlan ACL Logging DHCP Logging Probe Logging

—- ———— ———— ————-

100 Acl-Match Deny Off

Vlan Forwarded Dropped DHCP Drops ACL Drops

—- ——— ——- ———- ———

100 2 18 0 18

Vlan DHCP Permits ACL Permits Probe Permits Source MAC Failures

—- ———— ———— ————- ——————-

100 0 2 0 0

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

—- —————— ———————- ———————

Vlan Dest MAC Failures IP Validation Failures Invalid Protocol Data

—- —————— ———————- ———————

100 0 0 0