Основная цель этой лабораторной работы — понимание того, как реализовать и проверить функции и безопасность DHCP Cisco IOS, IP Source Guard и безопасность на основе портов IEEE 802.1 X.

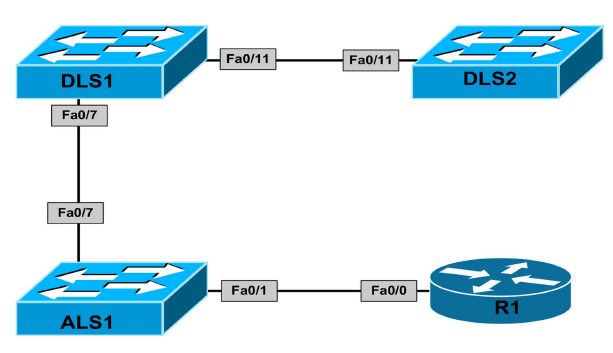

Топология лабораторной сети проиллюстрирована ниже:

Задание 1

Отключите VTP на всех коммутаторах. Все коммутаторы должны поддерживать настройку, изменение и удаление сетей VLAN.

Задание 2

Настройте VLAN 100 на коммутаторах ALS1 и DLS1, а затем настройте SVI 100 на коммутаторе DLS1. Этому SVI должен быть присвоен адрес 100.1.1.1/24. Настройте VLAN 200 на коммутаторах DLS1 и DLS2, а затем настройте SVI 200 на коммутаторах DLS1 и DLS2. Назначьте этим интерфейсам IP-адреса 200.1.1.1/30 и 200.1.1.2/30 соответственно.

Задание 3

Настройте порты между DLS1 и ALS1 и между ALS1 и R1 как порты доступа в VLAN 100. Затем настройте порты между DLS1 и DLS2 как порты доступа в VLAN 200. Убедитесь, что DLS1 и DLS2 могут пинговать друг друга через VLAN 200.

Задание 4

Настройте функции DHCP-сервера Cisco IOS на коммутаторе DLS2 следующим образом:

- Сеть/маска: 100.1.1.0/24

- Исключенные адреса: 100.1.1.1 — 100.1.1.5

- Шлюз по умолчанию: 100.1.1.1

- Доменное имя: 101labs.net

- Срок аренды: 8 часов

Задание 5

Настройте DHCP Relay Agent Cisco IOS на коммутаторе DLS1. Он должно указывать на коммутатор DLS2, который будет предоставлять услуги DHCP для сети 100.1.1.0/24. Убедитесь, что сеть правильно настроена, чтобы DHCP-сервер мог назначать адреса хостам в сети 100.1.1.0/24.

Задание 6

Настройте DHCP Snooping на коммутаторе DLS1. Порт, к которому подключен DHCP-сервер, должен быть доверенным. Все остальные порты следует считать ненадежными. Включите IP Source Guard для VLAN 100.

Задание 7

Настройте маршрутизатор R1 для получения адресации через DHCP. Убедитесь, что DHCP Snooping и IP Source Guard работают правильно, используя соответствующие команды.

Решение

Задание 1

DLS1(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT

DLS2(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT

ALS1(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT

ALS2(config)#vtp mode transparent

Перевод устройства в режим VTP TRANSPARENT

Задание 2

DLS1(config)#vlan 100

DLS1(config-vlan)#exit

DLS1(config)#vlan 200

DLS1(config-vlan)#exit

DLS1(config)#interface vlan 100

DLS1(config-if)#ip address 100.1.1.1 255.255.255.0

DLS1(config-if)#exit

DLS1(config)#interface vlan 200

DLS1(config-if)#ip address 200.1.1.1 255.255.255.252

DLS1(config-if)#exit

DLS2(config)#vlan 200

DLS2(config-vlan)#exit

DLS2(config)#interface vlan 200

DLS2(config-if)#ip address 200.1.1.2 255.255.255.252

DLS2(config-if)#exit

ALS1(config)#vlan 100

ALS1(config-vlan)#exit

Задание 3

DLS1(config)#interface fastethernet 0/7

DLS1(config-if)#switchport mode access

DLS1(config-if)#switchport access vlan 100

DLS1(config-if)#exit

DLS1(config)#interface fastethernet0/11

DLS1(config-if)#switchport mode access

DLS1(config-if)#switchport access vlan 200

DLS1(config-if)#exit

DLS2(config)#interface fastethernet0/11

DLS2(config-if)#switchport mode access

DLS2(config-if)#switchport access vlan 200

DLS2(config-if)#exit

ALS1(config)#interface fastethernet 0/1

ALS1(config-if)#switchport mode access

ALS1(config-if)#switchport access vlan 100

ALS1(config-if)#exit

ALS1(config)#interface fastethernet 0/7

ALS1(config-if)#switchport mode access

ALS1(config-if)#switchport access vlan 100

ALS1(config-if)#exit

Наконец, проверьте свою конфигурацию, выполнив эхо-запрос между коммутаторами DLS1 и DLS2:

DLS1#ping 200.1.1.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.1.1.2, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 1/3/4 ms

Задание 4

DLS2(config)#ip dhcp excluded-address 100.1.1.1 100.1.1.5

DLS2(config)#ip dhcp pool VLAN-100-POOL

DLS2(dhcp-config)#network 100.1.1.0 255.255.255.0

DLS2(dhcp-config)#default-router 100.1.1.1

DLS2(dhcp-config)#domain-name 101labs.net

DLS2(dhcp-config)#lease 0 8 0

DLS2(dhcp-config)#exit

Задание 5

Первая часть этого задания проста и выполняется следующим образом:

DLS1(config)#interface vlan 100

DLS1(config-if)#ip helper-address 200.1.1.2

DLS1(config-if)#exit

Чтобы выполнить вторую часть вопроса, вам необходимо убедиться, что коммутатор DLS2 имеет IP-доступность для подсети 100.1.1.0/24. Используйте статические маршруты или динамические протоколы. В этом примере на коммутаторе настроен простой маршрут по умолчанию, указывающий на коммутатор DLS1.

DLS2:

DLS2(config)#ip routing

DLS2(config)#ip route 0.0.0.0 0.0.0.0 vlan 200 200.1.1.1

Кроме того, вам необходимо включить IP-маршрутизацию на коммутаторе DLS1 (если он не включен по умолчанию)

DLS1(config)#ip routing

После этого проверьте подключение с помощью простого пинга:

DLS2#ping 100.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 100.1.1.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/4/4 ms

Задание 6

Это задание требует небольшого размышления. DHCP Snooping требуется в VLAN 100 и 200. Порт, подключенный к коммутатору DLS2, должен быть доверенным, поскольку он подключен к серверу DHCP. Все остальные порты следует считать ненадежными. На коммутаторе DLS1 эта задача выполняется следующим образом:

DLS1(config)#ip dhcp snooping

DLS1(config)#ip dhcp snooping vlan 100

DLS1(config)#ip dhcp snooping vlan 200

DLS1(config)#interface fastethernet 0/11

DLS1(config-if)#ip dhcp snooping trust

Проверьте конфигурацию DHCP Snooping с помощью команд show ip dhcp snooping:

DLS1#show ip dhcp snooping

Switch DHCP snooping is enabled

DHCP snooping is configured on following VLANs:

100,200

DHCP snooping is operational on following VLANs:

100,200

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is enabled

circuit-id format: vlan-mod-port

remote-id format: MAC

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Rate limit (pps)

———————— ——- —————-

FastEthernet0/11 yes unlimited

Вторая часть этой задачи — включить IP Source Guard. IOS IP Source Guard — это функция, которая ограничивает IP-трафик на ненадежных портах уровня 2 путем фильтрации трафика на основе базы данных DHCP snooping binding или вручную настроенных привязок IP-источника.

Эта функция используется для предотвращения атак с подменой IP-адресов. Любой трафик, поступающий в интерфейс с исходным IP-адресом, отличным от назначенного через DHCP или статическую конфигурацию, будет отфильтрован на ненадежных портах уровня 2. Эта задача выполняется следующим образом:

DLS1(config)#interface fastethernet 0/7

DLS1(config-if)#ip verify source

DLS1(config-if)#exit

Задание 7

Это задание требует, чтобы маршрутизатор был настроен как DHCP-клиент. Это реализуется следующим образом:

R1(config)#interface fastethernet 0/0

R1(config-if)#ip address dhcp

R1(config-if)#exit

R1(config)#

*Apr 10 01:33:28.183: %DHCP-6-ADDRESS_ASSIGN: Interface FastEthernet0/0

assigned DHCP address 100.1.1.6, mask 255.255.255.0, hostname R1

После успешного назначения DHCP проверьте конфигурацию DHCP Snooping с помощью команд show ip dhcp snooping на коммутаторе DLS1:

DLS1#show ip dhcp snooping binding

MacAddress IpAddress Lease(sec) Type VLAN Interface

—————— ————— ———- ————- —- ———————

00:0F:23:5E:EC:80 100.1.1.6 28602 dhcp-snooping 100 FastEthernet0/7

Total number of bindings: 1

Finally, verify IP Source Guard using the show ip source binding commands on switch

DLS1:

DLS1#show ip source binding dhcp-snooping

MacAddress IpAddress Lease(sec) Type VLAN Interface

—————— ————— ———- ————- —- ———————

00:0F:23:5E:EC:80 100.1.1.6 28421 dhcp-snooping 100 FastEthernet0/7

Total number of bindings: 1