Задача:

- Создайте 30 пользователей user1-user30.

- Пользователи user1-user10 должны входить в состав группы group1.

- Пользователи user11-user20 должны входить в состав группы group2.

- Пользователи user21-user30 должны входить в состав группы group3.

- Разрешите аутентификацию с использованием доменных учетных данных на ВМ CLI-HQ.

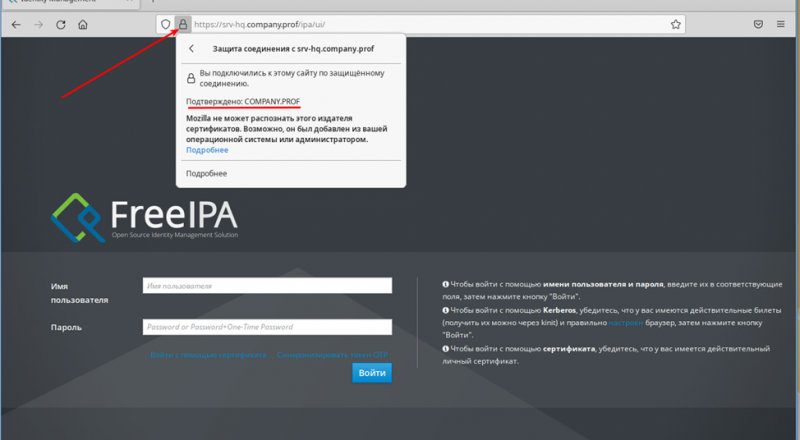

- Установите сертификат центра сертификации FreeIPA в качестве доверенного на клиентских ПК.

SRV-HQ:

Развёртывание контроллера домена на базе FeeIPA:

- Для ускорения установки можно установить демон энтропии haveged:

apt-get update && apt-get install -y haveged

- Включаем и запускаем службу haveged:

systemctl enable —now haveged

- Установим пакет FreeIPA:

apt-get install -y freeipa-server

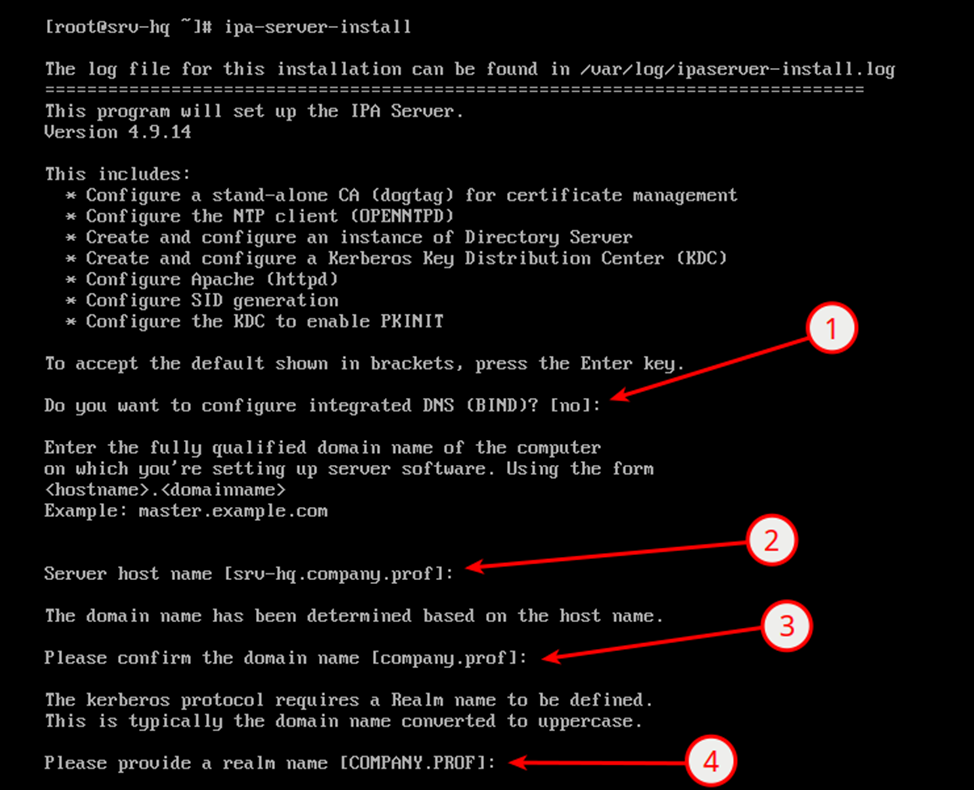

- Запускаем интерактивную установку FreeIPA:

ipa-server-install

1 — отвечаем no на вопрос, нужно ли сконфигурировать DNS-сервер BIND;

2, 3, 4 — нужно указать имя узла на котором будет установлен сервер FreeIPA, доменное имя и пространство Kerberos;

- Эти имена нельзя изменить после завершения установки!

1 — задаётся и подтверждается пароль для Director Manager;

- не менее 8 символов;

2 — задаётся и подтверждается пароль для администратора FreeIPA;

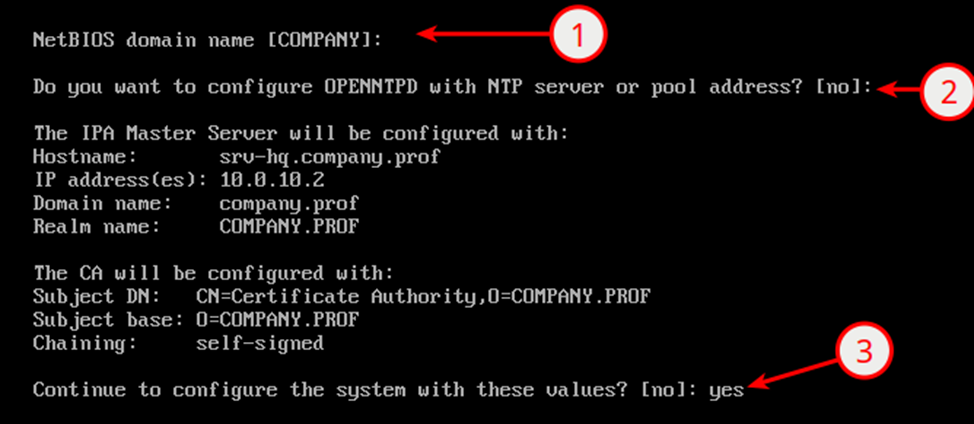

1 — указывается имя NetBIOS;

2 — Указать, если это необходимо, NTP-сервер или пул серверов:

3 — Далее необходимо проверить информацию о конфигурации и подтвердить ответив yes:

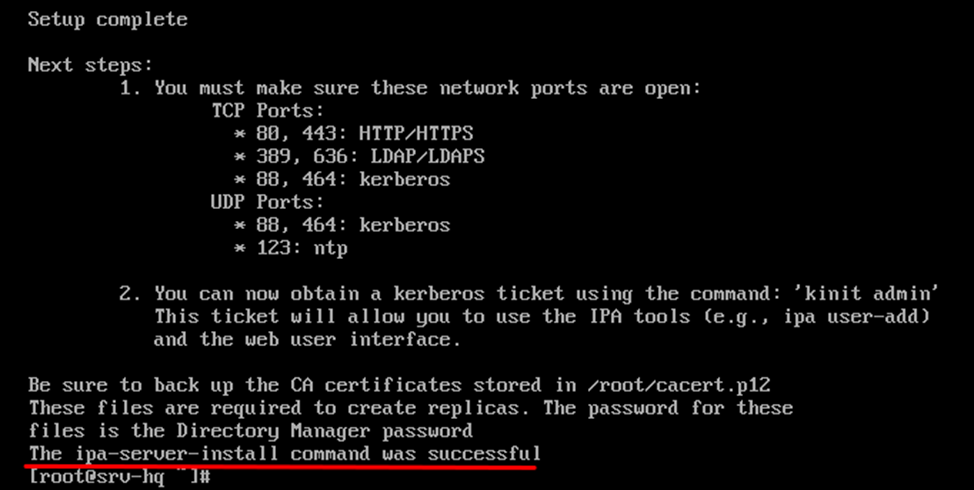

Начнётся процесс конфигурации. После его завершения будет выведена следующая информация:

Проверяем запущенные службы FreeIPA:

Далее выполняем создание необходимых групп и пользователей:

Пользователей и группы можно накликать и в веб-интерфейсе FreeIPA с CLI-HQ

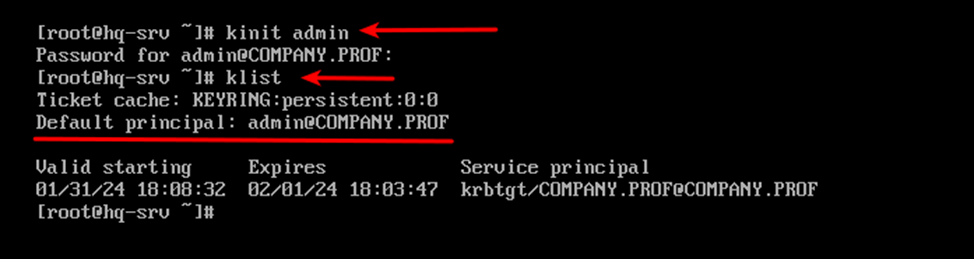

- получаем билет kerberos:

kinit admin

- вводим пароль доменного пользователя admin:

- используя цикл for создадим 30 пользователей: user№ с паролем P@ssw0rd, а также сменим срок действия пароля до 2025 года, чтобы при входе из под пользователя на не пришлось менять пароль:

for i in {1..30};do

echo «P@ssw0rd» | ipa user-add user$i —first=User —last=$i —password;

ipa user-mod user$i —setattr=krbPasswordExpiration=20251225011529Z;

done

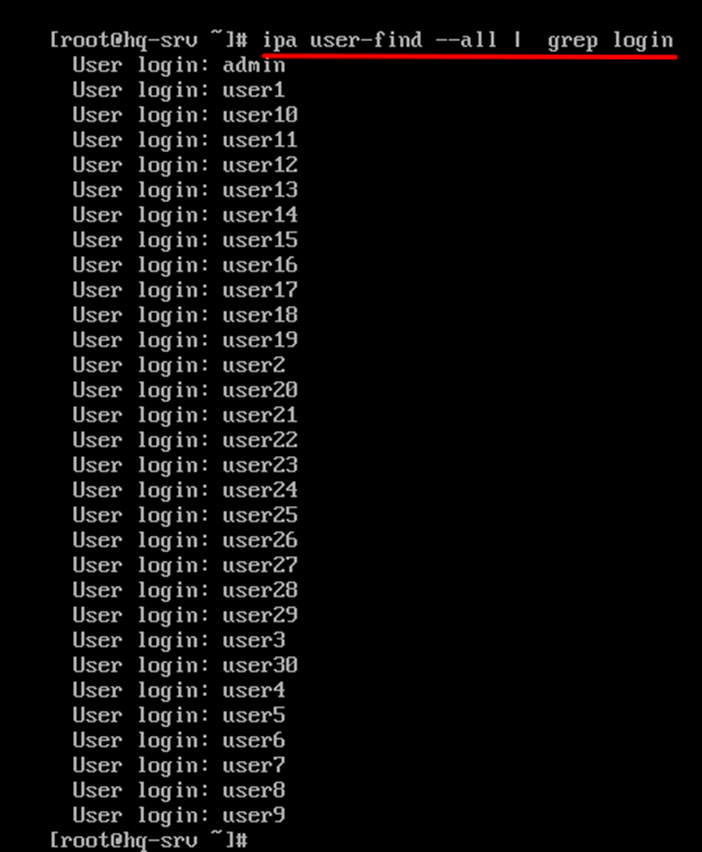

- Проверяем:

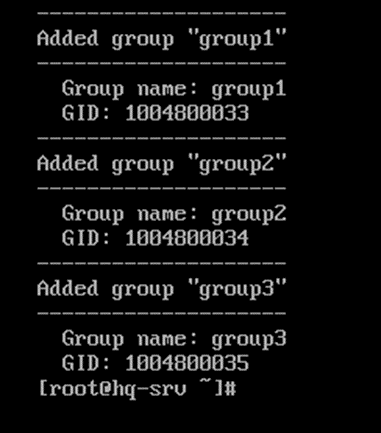

- создадим группы: group1, group2 и group3:

for i in {1..3}; do

ipa group-add group$i;

done

- добавим пользователей в соответствующие группы:

- group1:

for i in {1..10}; do

ipa group-add-member group1 —users=user$i;

done

- group2:

for i in {11..20}; do

ipa group-add-member group2 —users=user$i;

done

- group3:

for i in {21..30}; do

ipa group-add-member group3 —users=user$i;

done

Разрешаем аутентификацию с использованием доменных учетных данных на ВМ CLI-HQ

Чтобы разрешить аутентификацию с использованием доменных учетных данных на CLI-HQ введём CLI-HQ в домен FreeIPA

- CLI-HQ:

- Установим необходимые пакеты:

apt-get update && apt-get install -y freeipa-client zip

- Запустим скрипт настройки клиента в интерактивном режиме:

ipa-client-install —mkhomedir

- Скрипт установки должен автоматически найти необходимые настройки на FreeIPA сервере, вывести их и спросить подтверждение для найденных параметров;

- Затем запрашивается имя пользователя, имеющего право вводить машины в домен, и его пароль (можно использовать администратора по умолчанию, который был создан при установке сервера);

- Далее сценарий установки настраивает клиент.

- перезапускаем клиента:

reboot

- Также после ввода в домен — CLI-HQ автоматически доверяет интегрированному Корневому Центру Сертификации FreeIPA:

Выполняем вход из под пользователя admin и проверяем ранее созданные группы:

И соответствующих пользователей в каждой группе:

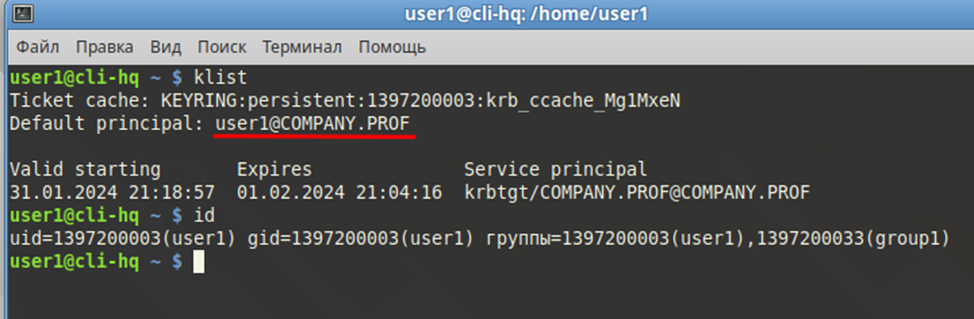

проверим вход на HQ-CLI из под доменного пользователя