- Между маршрутизаторами RTR-HQ и RTR-BR сконфигурируйте защищенное соединение

- Используйте парольную аутентификацию

- Будет выполняться настройка GRE-туннеля с последующим шифрованием, через IPSec:

Для RTR-HQ и RTR-BR

Будем использовать зоны безопасности:

- trusted -для LAN ( для внутренних сетей) gi1/0/3 (на SW-HQ)

- untrusted – для WAN (для сетей внешних) gi1/0/4 (на ISP)

- Создаем зоны безопасности (RTR-HQ и RTR-BR)

security zone trusted

exit

security zone untrusted

exit

interface gi1/0/4

security-zone untrusted

exit

interface gigabitethernet 1/0/3

security-zone trusted

exit

do commit

Проверяем командой sh security zone

Разрешаем ICMP отовсюду:

- для доступа к маршрутизатору из локальной сети (LAN)

security zone-pair trusted self

rule 1

description «ICMP»

action permit

match protocol icmp

enable

exit

exit

- для доступа к маршрутизатору из внешней сети сети (WAN)

security zone-pair untrusted self

rule 1

description «ICMP»

action permit

match protocol icmp

enable

exit

exit

- для проходящего трафика из локальной сети во внешнюю

security zone-pair trusted untrusted

rule 1

description «ICMP»

action permit

match protocol icmp

enable

exit

exit

- для прохождения трафика с внешней сети в локальную

security zone-pair untrusted trusted

rule 1

description «ICMP»

action permit

match protocol icmp

enable

exit

exit

Создадим туннель GRE 1

| tunnel gre 1 ttl 64 security-zone untrusted local address 192.168.100.2 remote address 192.168.200.2 ip address 4.4.4.1/30 enable exit | tunnel gre 1 ttl 64 security-zone untrusted local address 192.168.200.2 remote address 192.168.100.2 ip address 4.4.4.2/30 enable exit |

do commit

do confirm

Разрешаем получение пакетов GRE:

security zone-pair untrusted self

rule 2

description «GRE»

action permit

match protocol gre

enable

exit

exit

do commit

do confirm

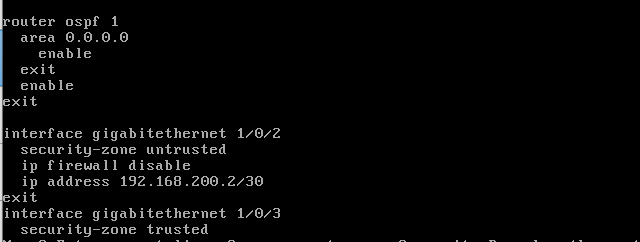

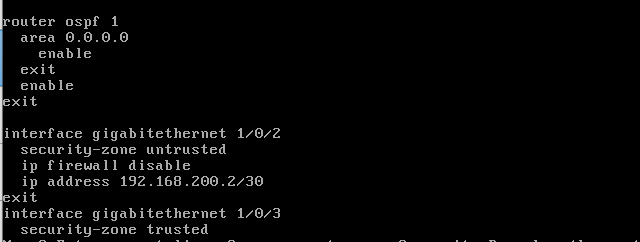

Настраиваем динамическую маршрутизацию для связи локальных сетей через туннельный интерфейс:

- Создадим OSPF-процесс с идентификатором 1 и перейдём в режим конфигурирования протокола OSPF

- Создадим и включим требуемую область

- Включим OSPF-процесс

router ospf 1

area 0.0.0.0

enable

exit

enable

exit

- Для установления соседства с другими маршрутизаторами привяжем их к OSPF-процессу и области.

- Далее включим на интерфейсе маршрутизацию по протоколу OSPF:

- интерфейс gre 1 — для установления соседства

- интерфейс gi1/0/ 3— для объявления локальных сетей (порт смотрящий в LAN)

interface gigabitethernet 1/0/3

ip ospf instance 1

ip ospf

exit

tunnel gre 1

ip ospf instance 1

ip ospf

exit

Разрешаем трафик OSPF:

security zone-pair untrusted self

rule 3

description «OSPF»

action permit

match protocol ospf

enable

exit

exit

do commit

do confirm

Проверяем связность с клиентов